W tym artykule zaprezentuje w jaki sposób zapisywać logi z MikroTik-a na zdalny serwer postawiony na Debianie. Wykorzystamy do tego serwer syslog-ng, dzięki niemu możemy zapisywać logowania użytkowników, połączenia wireless, klientów dhcp, logi połączeń z firewall-a oraz wiele więcej.

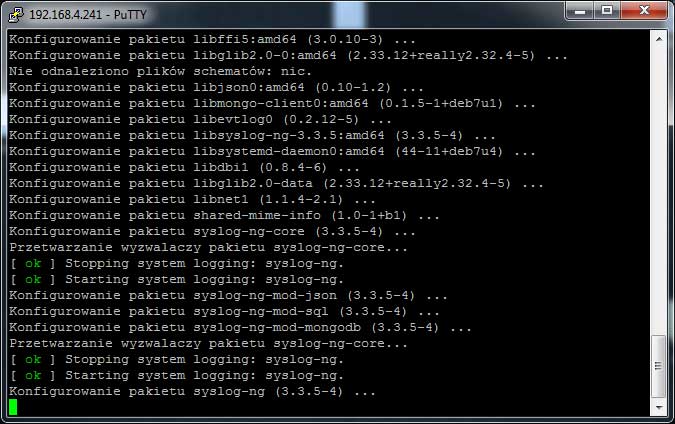

Na początek instalujemy paczkę syslog-ng wydając polecenie:

apt-get install syslog-ng

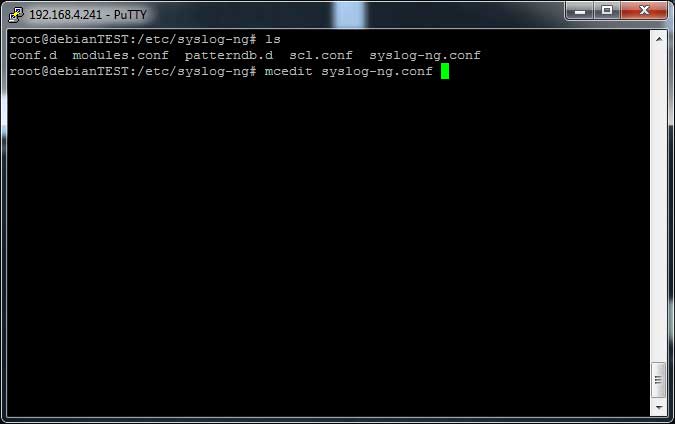

Jeżeli instalacja przebiegnie poprawnie powinniśmy zobaczyć podobne okno. Następnie edytujemy plik konfiguracyjny sysloga. Przechodzimy do katalogu /etc/syslog-ng/ i edytujemy plik syslog-ng.conf

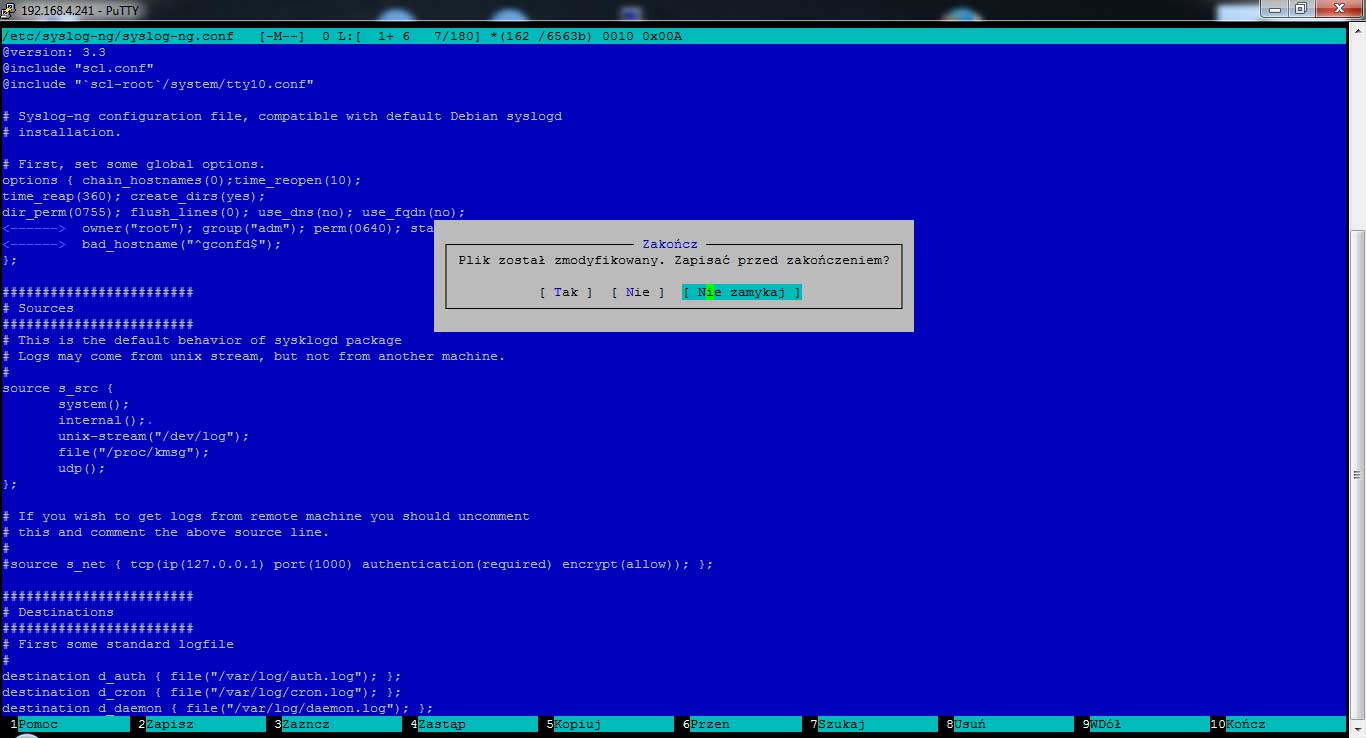

Zaznaczamy wszystkie linie tekstu i usuwamy je. Do pliku wklejamy poniższy kod, zapisujemy plik.(aby wkleić kod przez putty należy wcisnąć Shift+Insert)

Plik syslog-ng.conf:

@version: 3.3

@include „scl.conf”

@include „`scl-root`/system/tty10.conf”

# Syslog-ng configuration file, compatible with default Debian syslogd

# installation.

# First, set some global options.

options { chain_hostnames(0);time_reopen(10);

time_reap(360); create_dirs(yes);

dir_perm(0755); flush_lines(0); use_dns(no); use_fqdn(no);

owner(„root”); group(„adm”); perm(0640); stats_freq(0);

bad_hostname(„^gconfd$”);

};

########################

# Sources

########################

# This is the default behavior of sysklogd package

# Logs may come from unix stream, but not from another machine.

#

source s_src {

system();

internal();

unix-stream(„/dev/log”);

file(„/proc/kmsg”);

udp();

};

# If you wish to get logs from remote machine you should uncomment

# this and comment the above source line.

#

#source s_net { tcp(ip(127.0.0.1) port(1000) authentication(required) encrypt(allow)); };

########################

# Destinations

########################

# First some standard logfile

#

destination d_auth { file(„/var/log/auth.log”); };

destination d_cron { file(„/var/log/cron.log”); };

destination d_daemon { file(„/var/log/daemon.log”); };

destination d_kern { file(„/var/log/kern.log”); };

destination d_lpr { file(„/var/log/lpr.log”); };

destination d_mail { file(„/var/log/mail.log”); };

destination d_syslog { file(„/var/log/syslog”); };

destination d_user { file(„/var/log/user.log”); };

destination d_uucp { file(„/var/log/uucp.log”); };

# This files are the log come from the mail subsystem.

#

destination d_mailinfo { file(„/var/log/mail.info”); };

destination d_mailwarn { file(„/var/log/mail.warn”); };

destination d_mailerr { file(„/var/log/mail.err”); };

# Logging for INN news system

#

destination d_newscrit { file(„/var/log/news/news.crit”); };

destination d_newserr { file(„/var/log/news/news.err”); };

destination d_newsnotice { file(„/var/log/news/news.notice”); };

# Some `catch-all’ logfiles.

#

destination d_debug { file(„/var/log/debug”); };

destination d_error { file(„/var/log/error”); };

destination d_messages { file(„/var/log/messages”); };

# The root’s console.

#

destination d_console { usertty(„root”); };

# Virtual console.

#

destination d_console_all { file(`tty10`); };

# The named pipe /dev/xconsole is for the nsole’ utility. To use it,

# you must invoke nsole’ with the -file’ option:

#

# $ xconsole -file /dev/xconsole […]

#

destination d_xconsole { pipe(„/dev/xconsole”); };

# Send the messages to an other host

#

#destination d_net { tcp(„127.0.0.1” port(1000) authentication(on) encrypt(on) log_fifo_size(1000)); };

# Debian only

destination d_ppp { file(„/var/log/ppp.log”); };

#mikrotik_router

destination router { file(„/tmp/routeRlog” owner(„root”) group(„root”) perm(0640)); };

########################

# Filters

########################

# Here’s come the filter options. With this rules, we can set which

# message go where.

#router_mikrotik

filter f_router { host(„192.168.4.254”); };

log { source(s_src); filter(f_router); destination(router); };

filter f_dbg { level(debug); };

filter f_info { level(info); };

filter f_notice { level(notice); };

filter f_warn { level(warn); };

filter f_err { level(err); };

filter f_crit { level(crit .. emerg); };

filter f_debug { level(debug) and not facility(auth, authpriv, news, mail); };

filter f_error { level(err .. emerg) ; };

filter f_messages { level(info,notice,warn) and

not facility(auth,authpriv,cron,daemon,mail,news); };

filter f_auth { facility(auth, authpriv) and not filter(f_debug); };

filter f_cron { facility(cron) and not filter(f_debug); };

filter f_daemon { facility(daemon) and not filter(f_debug); };

filter f_kern { facility(kern) and not filter(f_debug); };

filter f_lpr { facility(lpr) and not filter(f_debug); };

filter f_local { facility(local0, local1, local3, local4, local5,

local6, local7) and not filter(f_debug); };

filter f_mail { facility(mail) and not filter(f_debug); };

filter f_news { facility(news) and not filter(f_debug); };

filter f_syslog3 { not facility(auth, authpriv, mail) and not filter(f_debug); };

filter f_user { facility(user) and not filter(f_debug); };

filter f_uucp { facility(uucp) and not filter(f_debug); };

filter f_cnews { level(notice, err, crit) and facility(news); };

filter f_cother { level(debug, info, notice, warn) or facility(daemon, mail); };

filter f_ppp { facility(local2) and not filter(f_debug); };

filter f_console { level(warn .. emerg); };

########################

# Log paths

########################

log { source(s_src); filter(f_auth); destination(d_auth); };

log { source(s_src); filter(f_cron); destination(d_cron); };

log { source(s_src); filter(f_daemon); destination(d_daemon); };

log { source(s_src); filter(f_kern); destination(d_kern); };

log { source(s_src); filter(f_lpr); destination(d_lpr); };

log { source(s_src); filter(f_syslog3); destination(d_syslog); };

log { source(s_src); filter(f_user); destination(d_user); };

log { source(s_src); filter(f_uucp); destination(d_uucp); };

log { source(s_src); filter(f_mail); destination(d_mail); };

#log { source(s_src); filter(f_mail); filter(f_info); destination(d_mailinfo); };

#log { source(s_src); filter(f_mail); filter(f_warn); destination(d_mailwarn); };

#log { source(s_src); filter(f_mail); filter(f_err); destination(d_mailerr); };

log { source(s_src); filter(f_news); filter(f_crit); destination(d_newscrit); };

log { source(s_src); filter(f_news); filter(f_err); destination(d_newserr); };

log { source(s_src); filter(f_news); filter(f_notice); destination(d_newsnotice); };

#log { source(s_src); filter(f_cnews); destination(d_console_all); };

#log { source(s_src); filter(f_cother); destination(d_console_all); };

#log { source(s_src); filter(f_ppp); destination(d_ppp); };

log { source(s_src); filter(f_debug); destination(d_debug); };

log { source(s_src); filter(f_error); destination(d_error); };

log { source(s_src); filter(f_messages); destination(d_messages); };

log { source(s_src); filter(f_console); destination(d_console_all);

destination(d_xconsole); };

log { source(s_src); filter(f_crit); destination(d_console); };

# All messages send to a remote site

#

#log { source(s_src); destination(d_net); };

###

# Include all config files in /etc/syslog-ng/conf.d/

Jeżeli serwer mamy skonfigurowany restartujemy go poleceniem:

service syslog-ng restart

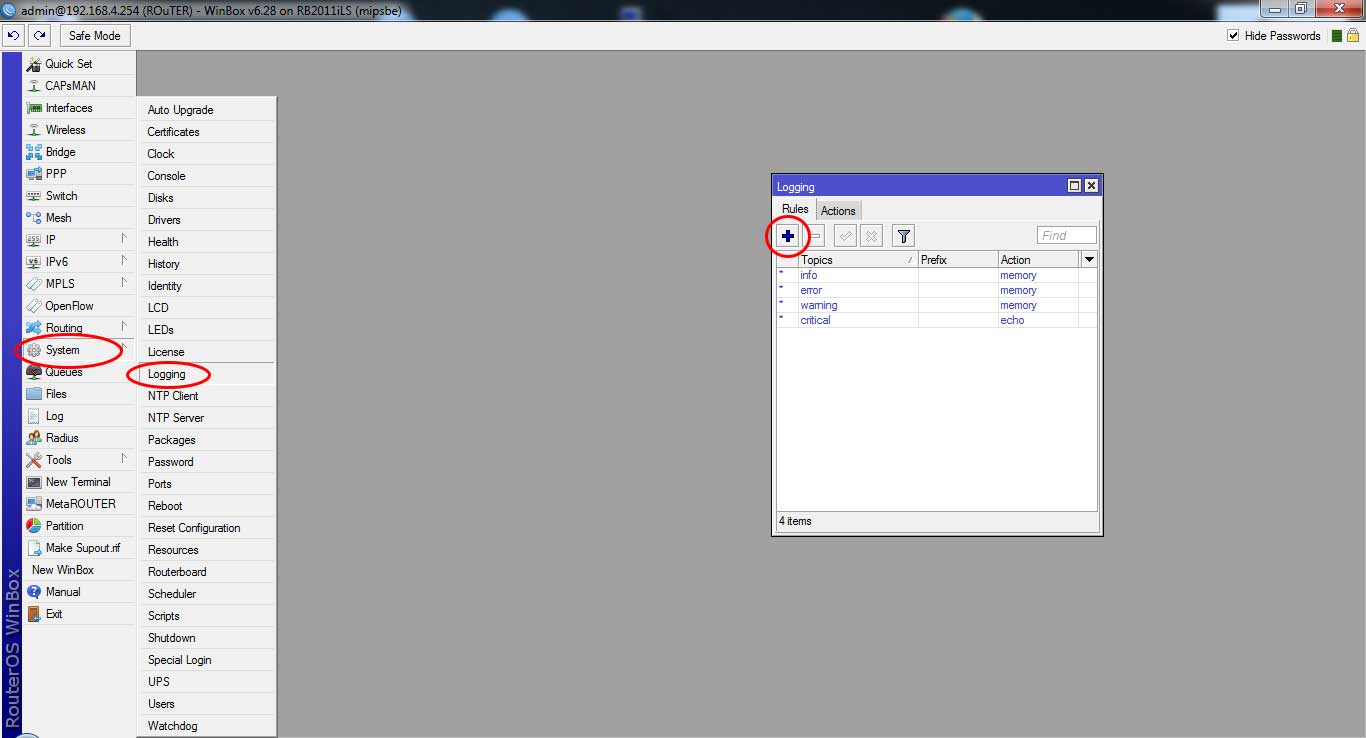

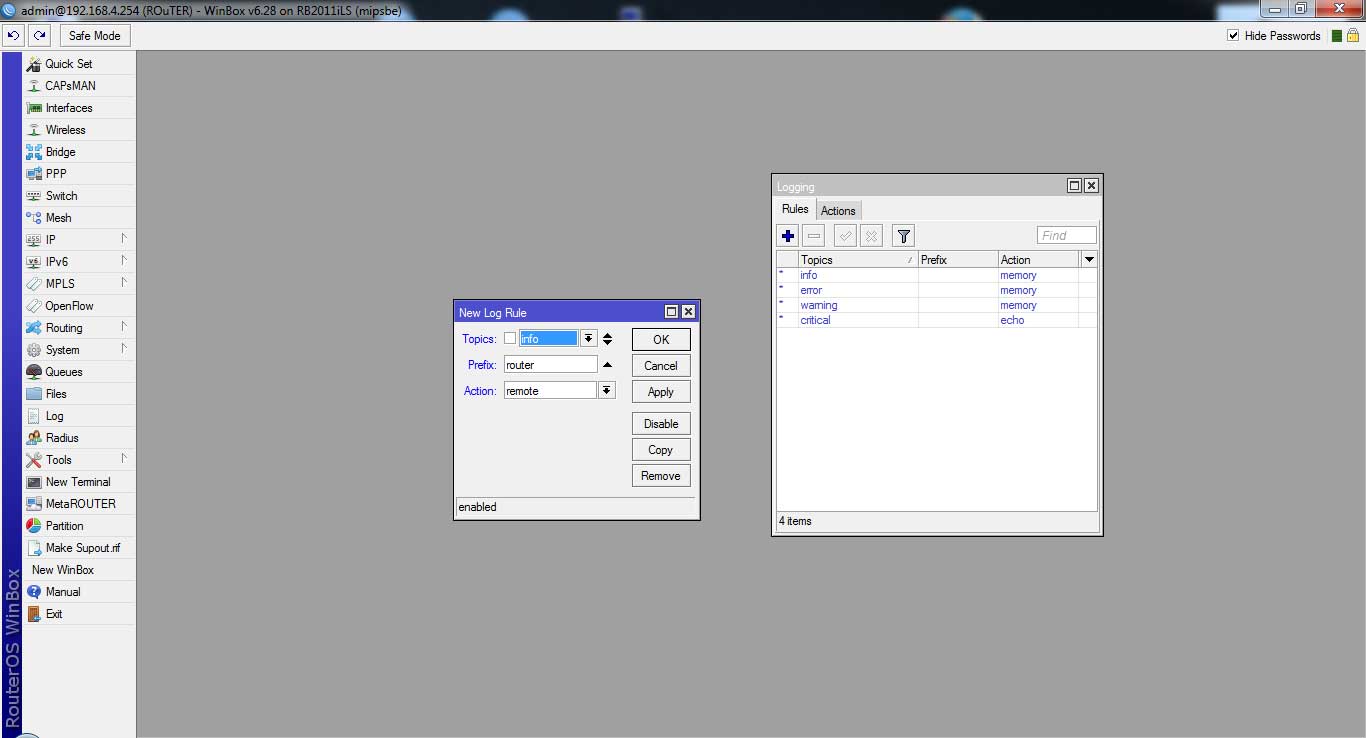

Następnie przechodzimy do konfiguracji MikroTika. Wybieramy System -> Logging.

Klikamy + w celu dodania nowej pozycji. Wybieramy Topics: info , Prefix: router, Action: remote.

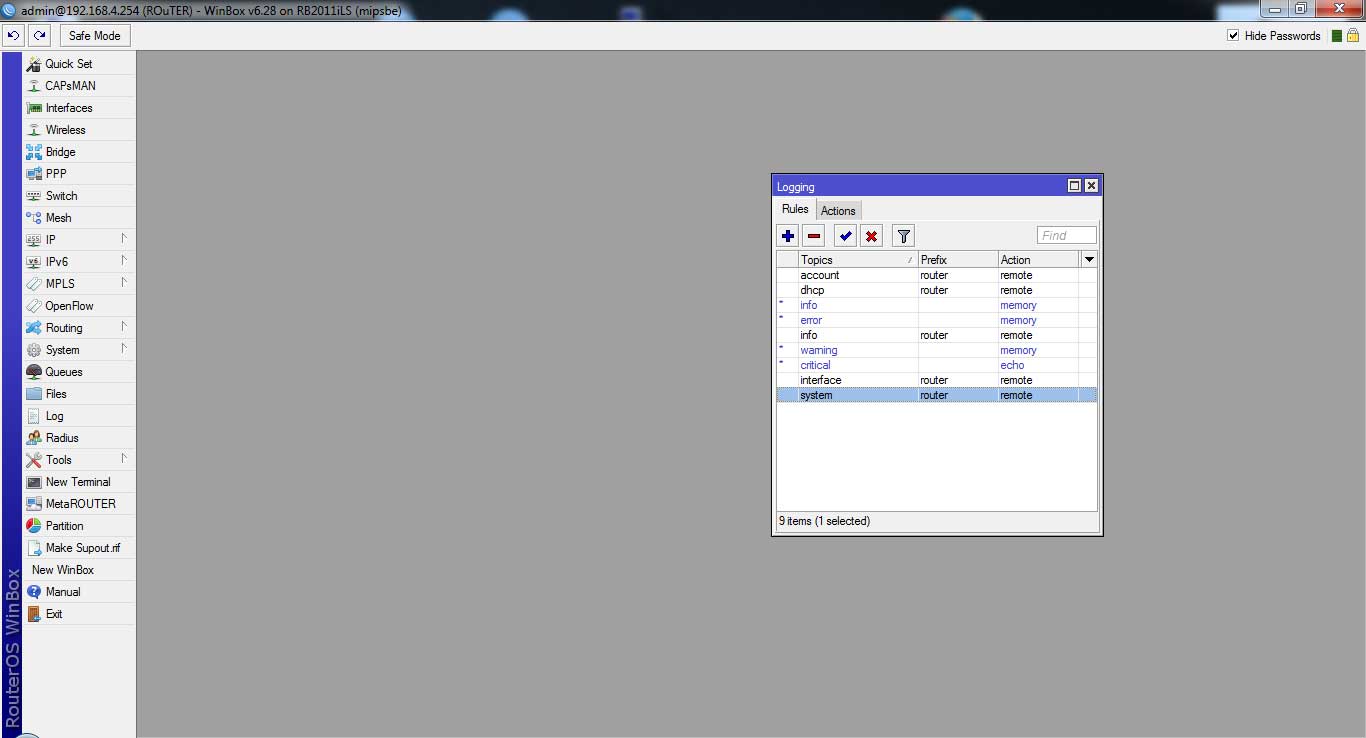

Dodajemy tyle regułek ile nam się podoba i co nam jest potrzebne.

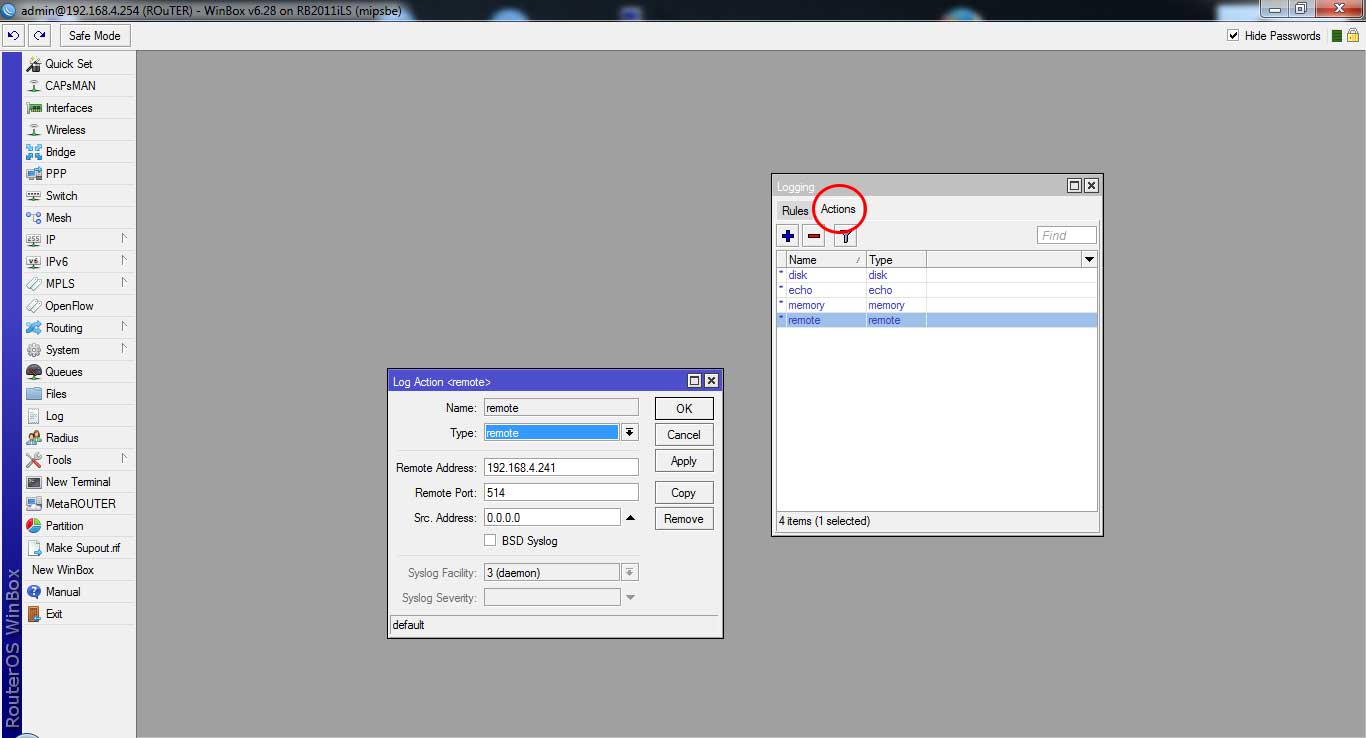

Przechodzimy do zakładki Actions i klikamy dwa razy na *remote. Uzupełniamy Remote Address – jest to adres naszego serwera syslog-ng, w moim przypadku jest to 192.168.4.241.

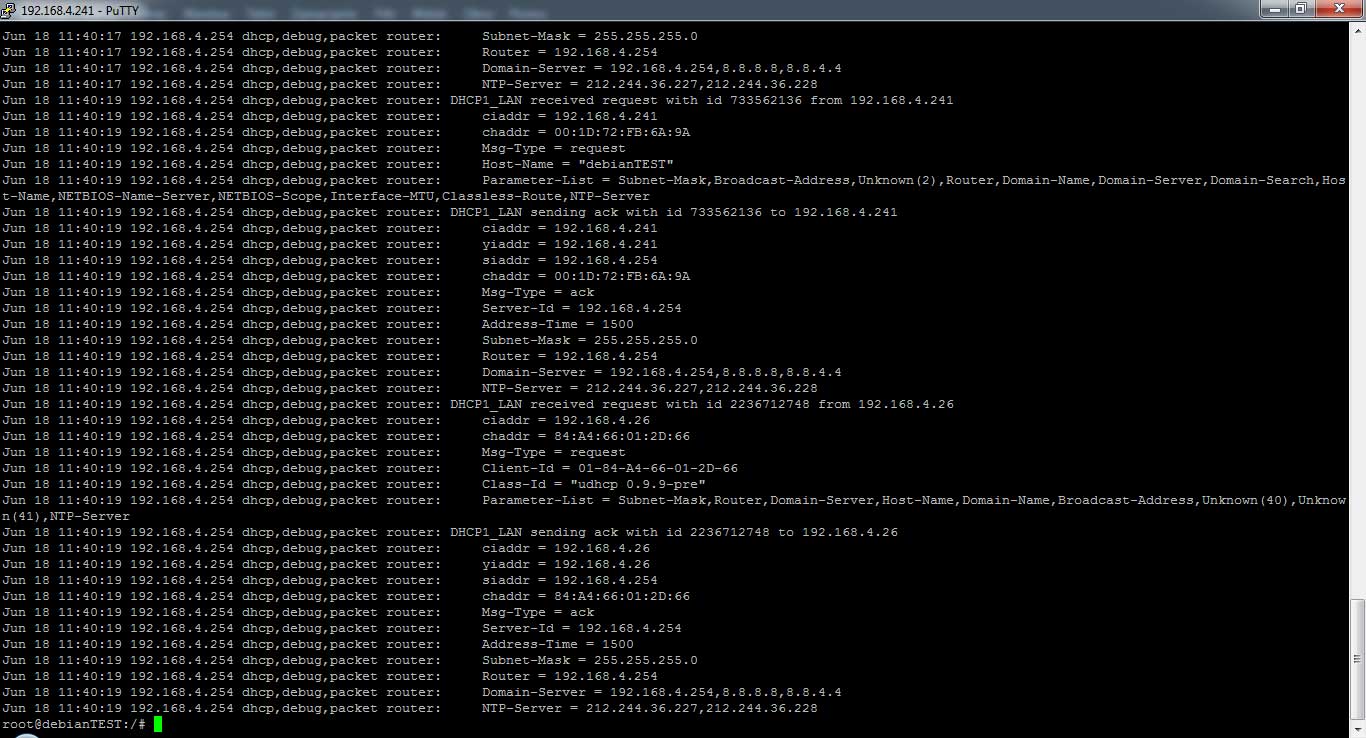

Jak widać w pliku konfiguracyjnym sysloga logi zapisują się do pliku routeRlog w katalogu temp. Wydajemy więc polecenie cat /tmp/routeRlog które wyświetli nam wszystkie zapisane logi.

Jak widać logi zapisują się i wszystko działa poprawnie.